Der im September 2023 vorgestellte Demonstrator „Der Tresor – Befreie den Schatz!“ ermöglicht es Grundschüler:innen bis hin zu Erwachsenen, die Prinzipien eines Seitenkanalangriffs in wenigen Minuten taktil zu erlernen und auszuprobieren.

Informationen für Demonstrator-Pilotinnen und -Piloten

Was sind Seitenkanalangriffe?

Ein Beispiel für Kinder?

Wie läuft die Demonstration ab?

Knack den Safe online!

Warum werden Seitenkanalangriffe erforscht?

Forschung am CISPA

Was macht diesen Demonstrator besonders?

Weitere Informationen

Quellenauswahl

Making-of des Safes

Grundanforderungen

Funktionalität: Shopping-Tour

Funktionalität: Architektur

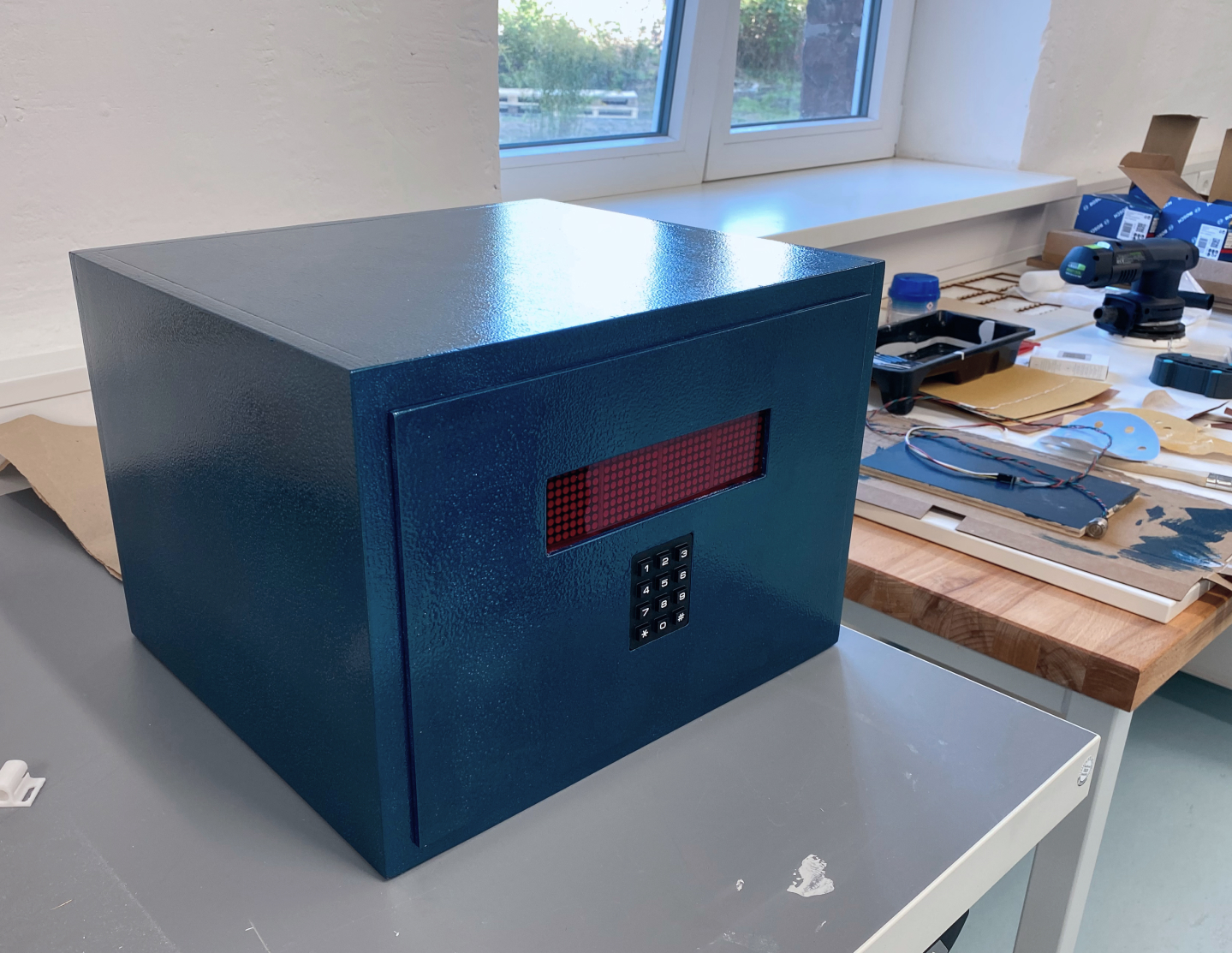

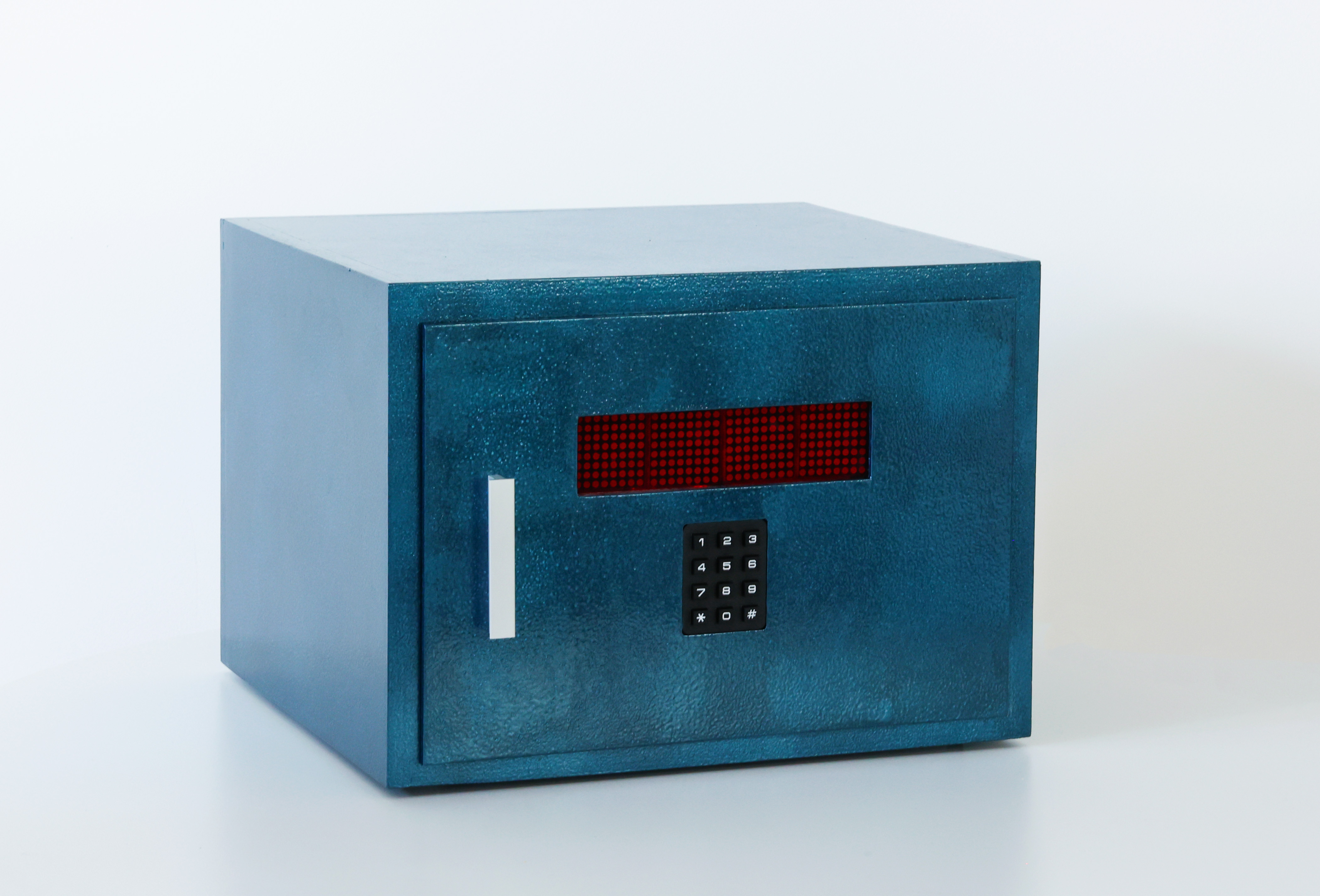

Form: Look Development

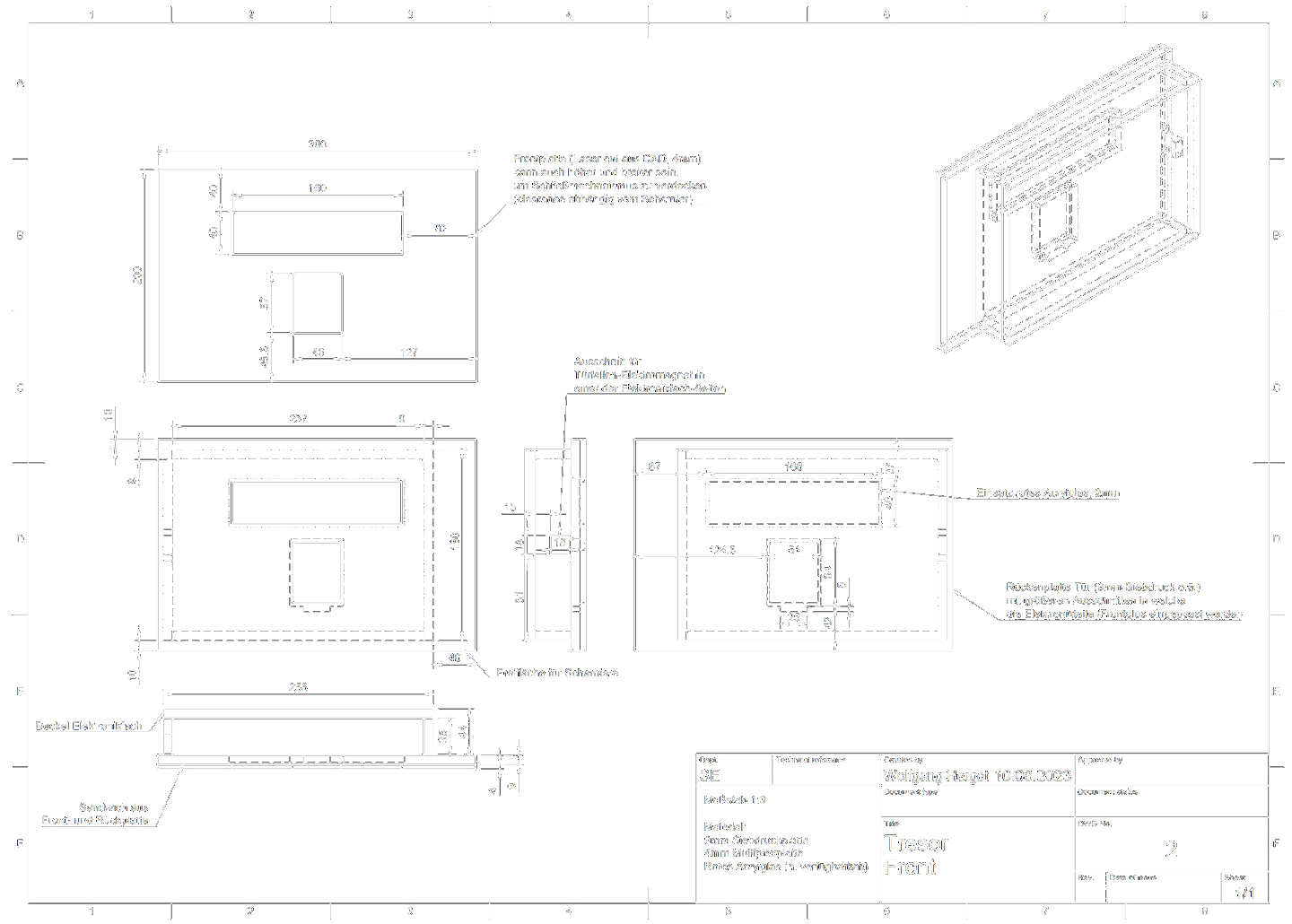

Form: Digitale Konstruktion

Beschaffung

Herstellung

„Die NSA wusste nichts von der Schwachstelle, hat sie nicht ausgenutzt.“ Mit diesen Worten kommentiert Rob Joyce die Sicherheitslücken „Meltdown“ und „Spectre“ im Jahr 2018 gegenüber der Zeitung „Washington Post“. Seine Worte gehen um die ganze Welt. Denn Rob Joyce ist nicht irgendein Pressesprecher, sondern der Cybersicherheitskoordinator der USA und die NSA der auf das Eindringen in Computersysteme spezialisierte US-Geheimdienst. Meltdown und Spectre sind Seitenkanalangriffe. Sie offenbaren eine Schwachstelle, die die „Frankfurter Allgmeine“ als die „Größte Sicherheitslücke aller Zeiten“ betitelt.

„Bei Seitenkanalangriffen werden Erkenntnisse aus beobachtbaren physikalischen Effekten bei der Verarbeitung von sensiblen Daten gewonnen. Beobachtbare Effekte sind beispielsweise das Laufzeitverhalten, der Energieverbrauch, die elektromagnetische Abstrahlung und das Cache-Verhalten.“, erklärt das Bundesamt für Sicherheit in der Informationstechnik (vgl. BSI, Quelle o.D.).

Vereinfacht gesagt: Angreifer gelangen über kreative Umwege an geheime Informationen.

Um Seitenkanalangriffe kindgerecht zu erklären, denken Sie an Oma Annegret, die ihrem Sohn Legosteine als Geburtstagsgeschenk für ihren Enkel Tom schickt. Um das Geschenk geheim zu halten, verpackt sie es mehrfach, zuerst in Geschenkpapier und dann in Packpapier. Als Toms Vater das Paket entgegennimmt, öffnet er es nicht, um keinen Verdacht zu erregen. Stattdessen legt er es auf einen Schrank in der Garage, wo bereits andere Pakete liegen. Tom entdeckt das Paket sofort und hebt es an, um zu erfahren, was sich darin befindet – das Rascheln der Legosteine verrät ihm das Geschenk. In diesem kinderfreundlichen Beispiel wird das Prinzip eines Seitenkanalangriffs veranschaulicht.

Anregungen für Oma Annegret?

Die Legosteine hätten besser so verpackt werden können, dass sie nicht rascheln oder klappern. Dazu hätte Oma Annegret Watte oder Zeitungspapier dazwischen legen können.

1. Der Safe wird mit Süßigkeiten gefüllt, und die Tür wird geschlossen. Sie öffnet sich nun nur noch, wenn der richtige, vierstellige Zahlencode über das Zahlentastenfeld eingegeben wird.

2. Kombinationen können beliebig ausprobiert werden. Kinder und Erwachsene sollen den Effekt beobachten, dass an so mancher Stelle auf der Anzeige die Ziffer verarbeitet wird, weil sie langsamer über das Display läuft. Sie sollen erkennen, dass diese Beobachtung eine Hinweis ist, dass die beobachtete Ziffer an dieser Stelle Teil der gesuchten Kombination ist.

3. Haben die Kinder und Erwachsenen den Effekt erkannt, der die Ziffer an der jeweiligen Position verrät, müssen sie sich eine Strategie überlegen, um möglichst effizient die übrigen Ziffern herauszufinden.

4. Sobald sie glauben, alle vier Ziffern ausspioniert zu haben, können sie die Kombination eingeben. Ist der Code korrekt, zeigt die Anzeige „OPEN“ an, die Tür kann geöffnet und die Süßigkeiten können entnommen werden.

5. Um die Tür wieder zu verschließen, so dass sie sich nur nach Eingabe des richtigen Zahlencodes öffnet, muss die Taste mit dem #-Zeichen gedrückt werden.

6. Damit die Teilnehmenden auch ein Erfolgserlebnis haben, wenn sie den Zahlencode nicht herausfinden, ist auf der Rückseite des Tresors versteckt eine Taste angebracht. Wird diese gedrückt, kann der Tresor mit jeder beliebigen Zahlenkombination geöffnet werden.

7. Wird die Taste auf der Rückseite beim Einstecken des Netzteils gedrückt gehalten, öffnet sich die Tür ohne Eingabe eines Zahlencodes.

Um den Spaß und den Lernerfolg sowohl Kindern als auch Erwachsenen über die Grenzen von St. Ingbert hinaus zu ermöglichen, haben wir den Demonstrator digital nachgebaut und eine interaktive Website entwickelt. Gehostet vom CISPA Cysec Lab, dem Schülerlabor für Cybersicherheit, kann nun dort der digitale Tresor mit der gleichen Strategie und dem gleichen Seitenkanalangriff geknackt werden.

Der folgende Link führt zur Seite: https://safe.challenge.saarland/

Seitenkanalangriffe sind von hoher Bedeutung für die praktische Sicherheit von informationsverarbeitenden Systemen, so das Bundesamt für Sicherheit in der Informationstechnik (BSI 2022:110). Sie werden von Kriminellen und Geheimdiensten durchgeführt, gelangen aber selten an die Öffentlichkeit. Daher ist die Forschung auf diesem Gebiet von großer Bedeutung. Wissenschaftler:innen beweisen nicht nur die Existenz von Seitenkanalangriffen und ihre Durchschlagskraft, sondern entwickeln auch präventive Maßnahmen dagegen.

Das CISPA hat sich in der Erforschung von Seitenkanalangriffen einen Namen gemacht. Professor Michael Backes begann bereits 2008 mit der Erforschung solcher Angriffe. Damals reichten ihm ein Teleskop und eine Teekanne, um Monitore in Büros auszuspionieren. 2009 nutzte er das Rattern von Nadeldruckern in Arztpraxen, um sensible Informationen zu ergattern (vgl. Schröder 2014).

In jüngerer Zeit wurde der Name von CISPA-Faculty Michael Schwarz weltweit mit spektakulären Seitenkanalangriffen in Verbindung gebracht. Im Jahr 2018 war es der Angriff „Meltdown“, 2020 der Angriff „Platypus“ und 2023 „Collide + Power“.

Mit „Collide + Power“ belegt er eine Lücke, indem er Strommesswerte verwendet, um Daten direkt vom Prozessor des Computers abzuleiten. Diese Form des Angriffs ist schwer zu verhindern, und die Hersteller können bisher nur Hinweise zur Verfügung stellen, um sich davor zu schützen (vgl. Michely 2023)

Der Demonstrator vermittelt Menschen jeglichen Alters spielerisch die Grundlagen eines aktuellen Forschungsfeldes, das auch am CISPA bearbeitet wird. Er hilft auch, Ängste vor Technik und Mathematik zu überwinden, indem nach wenigen Minuten ein (süßes) Erfolgserlebnis garantiert wird.

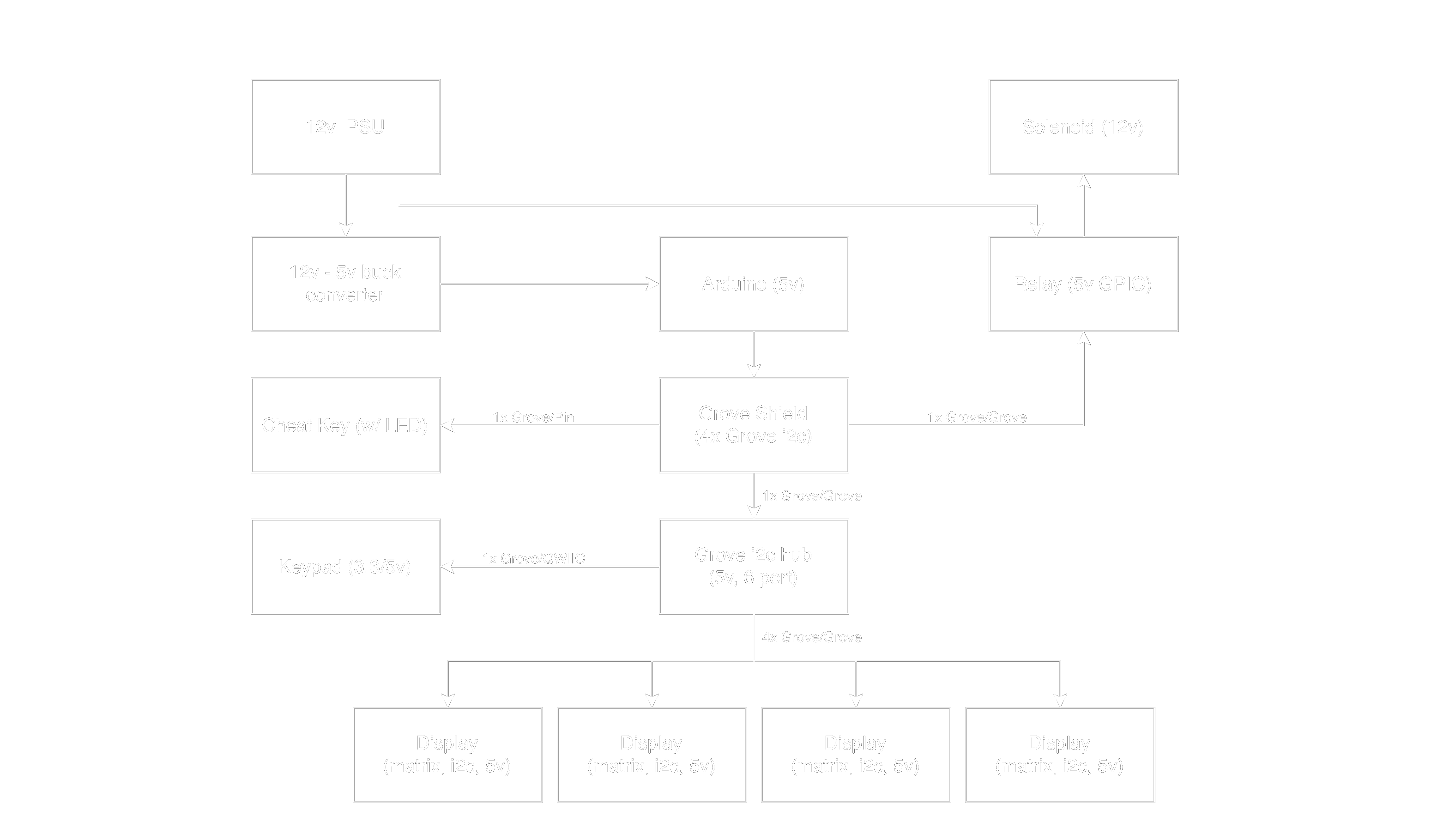

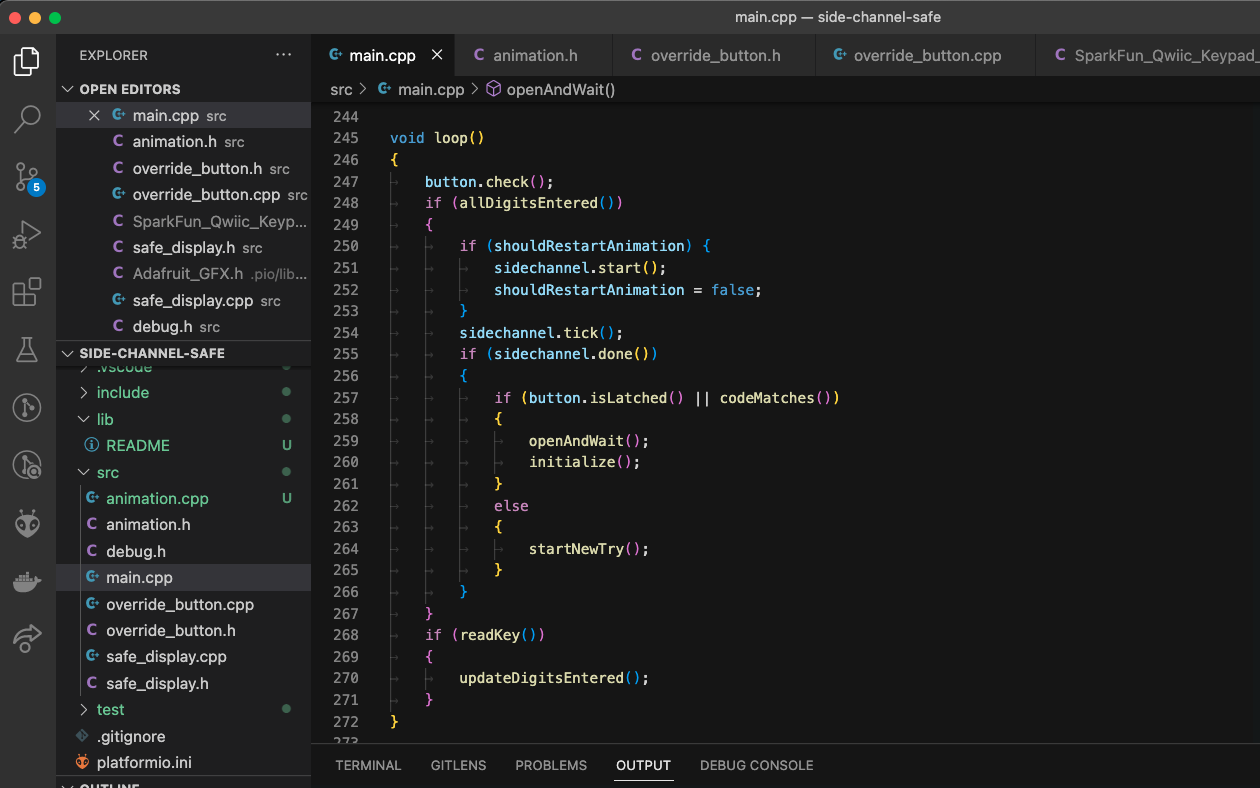

Um die Anforderungen umzusetzen, war von vorneherein auch klar, dass es eine elektronische Umsetzung geben sollte. Schließlich sollte ein Seitenkanal an einem "Computer" demonstriert werden. Um uns möglichst viel Flexibilität bei der Gestaltung zu erlauben, wollen wir Komponenten finden, die zum einen leicht gegen andere zu tauschen sind, als auch die Anmutung von „Tresor“ transportieren.

Wir versuchen Komponenten für das Arduino-Ökosystem zu finden. Eine Alternative wäre noch das RaspberryPi-Ökosystem. Ein RaspberryPi ist jedoch wesentlich komplexer und damit auch fehleranfälliger, und Fehlertoleranz ist ein wichtiger Aspekt bei Demonstratoren für die Öffentlichkeit.

Nachdem wir diverse Komponenten als Kandidaten ausgemacht haben, welche die Funktion, die wir möchten, erfüllen können, müssen diese natürlich noch zusammen passen. Wir überprüfen, ob und wie alle Spannungen und Interfaces zusammen passen. Die Tastatur ist zwar für 3.3v-Installationen empfohlen, aber den Datenblättern nach wird sie auch mit der geplanten 5v-Architektur funktionieren.

Die meisten Komponenten sollen über einen I2C-Bus angebunden werden, um möglichst flexibel bei der Verkabelung zu sein. Hier muss auch sichergestellt werden, dass keine Bus-Adressen doppelt belegt sind, sonst könnten Komponenten nicht zusammen benutzt werden.

Alles sollte ohne Lötarbeiten zu verbinden sein, da hier die Arbeitsschutzmaßnahmen noch nicht vollständig waren um intern Lötarbeiten durchzuführen. Die ausgewählten Grove / Qwiic Systeme bieten genug Möglichkeiten, um Komponenten flexibel zu verbinden sowie kompatible Komponenten.

Mit den vorausgewählten Komponenten können wir erste 2D Ansichten des zukünftigen Safe erstellen, um die finale Optik näher festzulegen. Dies passiert erst einmal in einem Vektorgrafik-Tool, hier Affinity Designer, eine andere Option wäre Adobe Illustrator gewesen.

Wir entscheiden uns dafür, eine dunkle Lackierung zu nutzen. Der Hammerschlageffekt dürfte die gewünschte Optik erreichen. Das Deko-Element mit Logo bleibt optional: Die Herstellung ist fragwürdig, da unser Lasercutter vermutlich nicht in der Lage ist, ein entsprechendes Blech zu schneiden, und für eine externe Beschaffung ist die verfügbare Zeit vermutlich zu kurz.

Um möglichst wenige Überraschungen beim Zusammenbau zu erleben, und möglichst gezielt Rohmaterial einkaufen zu können, konstruieren wir den Safe zuerst in Fusion360 CAD. Wir haben zwar Werkzeug zur Hand zur Bearbeitung von Holz, aber wenn wir einen Zuschnittservice nutzen können, sparen wir Zeit und Arbeit. Hier ist es außerdem wesentlich leichter zu testen, ob die vorausgewählten Komponenten in die geplante Größe passen. Größen im CAD-Modell sind einfacher vergrößert, als Holzstücke nach dem Sägen wieder zusammengeklebt!

Wir konnten von allen Komponenten, die wir einsetzen wollten, entsprechende CAD-Modelle finden oder selbst nachzeichnen, um den Zusammenbau und die Materialliste (grob genug) planen zu können. Sehr hilfreich war auch die Funktion, die Elektronik-Schaltpläne der Komponenten, die meist als Open Source vorliegen, importieren zu können und zu 3D-Modellen umzuwandeln. Glücklicherweise passt alles wie geplant. Einige Konstruktionsschritte, wie zum Beispiel die genaue Ausgestaltung der Scharniere, und die korrekte Funktionsweise des Öffnungsmechanismus, können wir leider erst nahe des finalen Zusammenbaus prüfen. Wir haben aber genug Sicherheitsabstände eingeplant, um auch hier flexibel zu bleiben.

Wir haben die Komponenten auch so ausgewählt, dass sie bei einem Elektronikdistributor versandfertig verfügbar waren, denn die Zeit, die uns für das Gesamtprojekt zur Verfügung stand, war knapp bemessen. Sobald sichergestellt war, dass alle Komponenten später passen werden, wurde bestellt. Dank Krankheit und Personalmangel beim Lieferdienstleister, konnten wir wenig später unsere Ware vor Ort im Distributionszentrum St. Ingbert abholen. Vielen Dank an das Personal dort vor Ort, das sehr hilfreich war.

Die weiteren Rohmaterialen konnten wir vor Ort in einem Baumarkt beschaffen. Die Maße der Holzteile konnten wir dem Zuschnittservice diktieren und wir erhielten unsere Rohteile auf den Millimeter zugeschnitten, wir sparten so Material und Kosten.

Frontpaneel

Bei der Konstruktion nutzten wir CAD-Modelle der Komponenten, die später in der Tür montiert werden sollen. Die dafür benütigten Ausschnitte in der Türfront können wir dank des Lasercutter exakt reproduzieren. Das gilt auch für den Einsatz aus Acrylglas, der die Displayeinheiten und die Elektronik vor "

Gefingerpoken

" schützt. Die in der Werkstatt vorhandenen Werkzeuge zur Holzbearbeitung machen sich bezahlt: Einige Teile sind kleiner, als es der Beschnittservice im Baumarkt zulässt. Diese längen wir selbst auf die konstruierte Größe ab, versehen sie mit Löchern und Ausschnitten, deren Maße wir dank Lasercutter präzise anzeichnen können. Hier macht sich erneut die CAD-Konstruktion bezahlt, denn die maßstabsgerechten Zeichnungen können direkt hierfür verwandt werden.

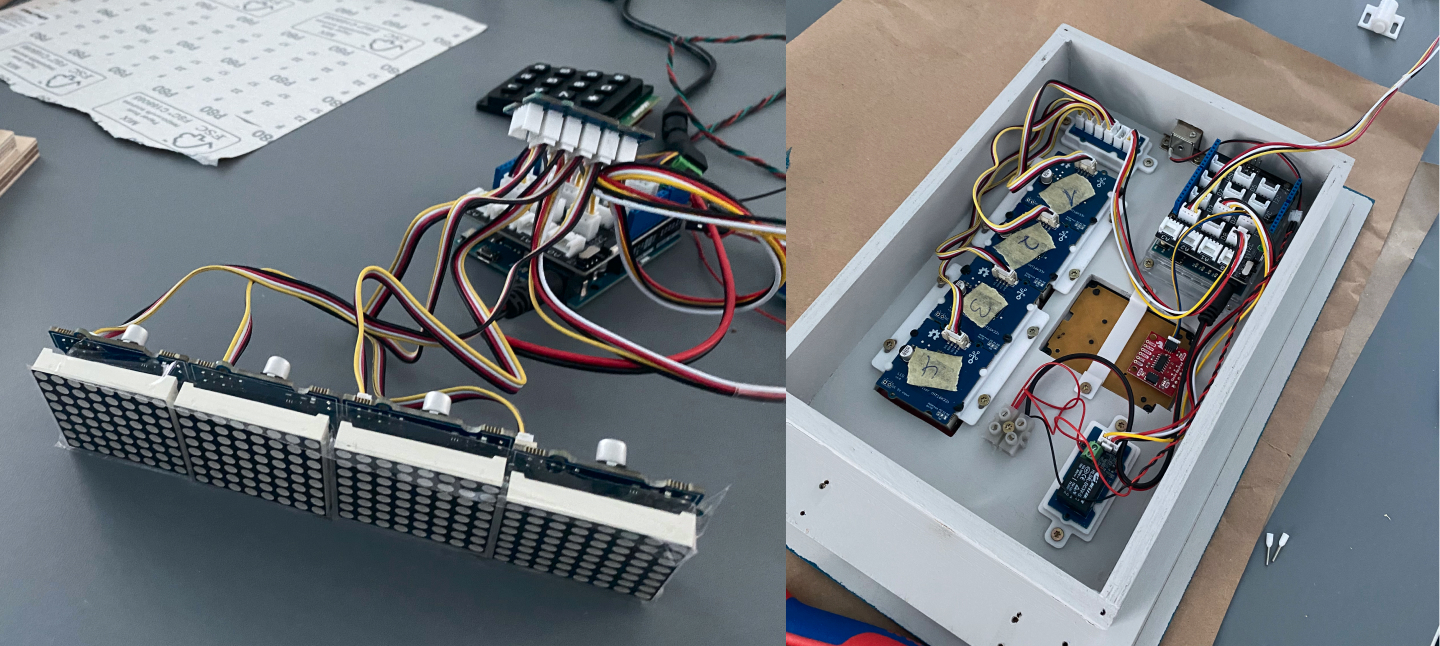

Elektronik-Prototyp und Software-Entwicklung

Die Elektronik wird zunächst als loses Gewölle zusammengesteckt, um die Software entwickeln zu können. Da wir Komponenten „off-the-shelf“ benutzen, können wir auf Bibliotheken aus dem Arduino-Ökosystem zurückgreifen und sehr schnell einen „Minimum Viable Prototype“ entwickeln.

Kleben, Grundieren und Lackieren

Die Holzteile, die keiner Nachbearbeitung bedürfen, können wir direkt kleben, grundieren und lackieren.

Zusammenbau

der Tür

Mit funktionierender Software kann die Elektronik endlich an ihre finalen Positionen in der Tür gebaut werden. Hier sieht man noch einige Veränderungen gegenüber der Konstruktion, die eingeplante Flexibilität hat sich als hilfreich erwiesen. Die meisten Befestigungen sind 3D-gedruckt, einige der Modelle kommen von Thingiverse, einige haben wir eigenhändig modelliert.

Finale Lackierung und Zusammenbau

Beim Einkauf der Lackierung fiel uns ein dunkler Blauton auf, der sicherlich gut mit der CISPA-Corporate-Identity harmoniert. Diesen nutzen wir, um dem fertigen Produkt die gewünschte metallische Anmutung zu geben.